Actualización para iPhone e iPad iOS 8.1.3.Acaba de llegar la actualización para iPhone e iPad iOS 8.1.3. Apple ha vuelto a cerrar las puertas al Jailbreak. Apple libera iOS 8.1.3 para iPhone, iPad y iPod Touch y también han lanzado OS X Yosemite 10.10.2 con varias novedades.

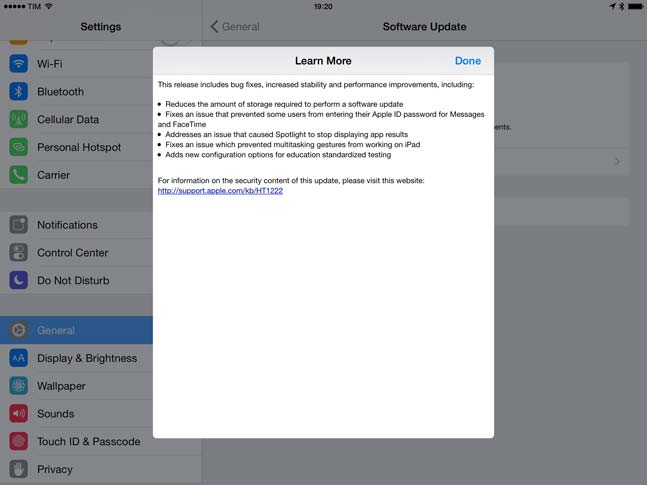

Con la última actualización que podéis descargar actualmente vía OTA (iOS 8.1.3) Apple ha solucionado 20 fallos de seguridad en iOS. Apple acaba de liberar una nueva versión de su sistema operativo móvil. iOS 8.1.3 trae consigo importantes novedades, entre las que hay que destacar que se reduce notablemente la cantidad de almacenamiento libre necesario para realizar una actualización de software. antes hacia falta 5 Gb para instalarlo y ahora con 500 mb libres podrás instalar la actualización

La tasa de adopción de iOS 8 es del 69% de los equipos compatibles, recordar que el iPhone 4 no se podía actualizar a iOS8. El principal problema de la escasa penetración es el espacio libre necesario para actualizar de casi 5 Gb que poco tenemos. Con iOS 8.1.3, Apple ha conseguido reducir este almacenamiento requerido de manera muy notable y mejora la seguiridad y corrigue errores.

¿Sí quieres mantener el Jailbreak? No actualices y quédate en la versión de iOS 8.1.2. Sino lo usas si te remendamos actualizar lo antes posible.

Soluciona el problema que hacía que algunos usuarios no pudieran introducir la contraseña de su ID de Apple para usar Mensajes y FaceTime. La nueva actualización también corrige problemas con la entrada de texto en Messages y FaceTime y arregla un problema que causaba que el buscador Spotlight no mostrara resultados de aplicaciones.

También los gestos multitarea no funcionaran correctamente en el iPad. Además Apple ha solucionado en esta versión un fallo reportado por Google Project Zero y dio a Apple 3 meses para solucionarlos. Permitía a una aplicación infectada ejecutar código no autorizado con privilegios de sistema y que se agradece que esté solucionado.

El iOS 8.1.3 sólo es compatible con iPhone 4S, iPhone 5, iPhone 5S y iPhone 5C, así como con el iPad 2, iPad 3 (new iPad), iPad 4, iPad Air, iPad mini y iPod Touch de quinta generación.

¿Que debes hacer ante de instalar IOS 8.1.3?

Haz una copia de seguridad antes de actualizar a IOS8.1.3. Pasar las fotos y vídeos al ordenador para evitar perdidas. Luego haz copia con iTunes o iCloud

Libera espacio. Desinstala aplicaciones que no uses.Las actualizaciones del sistema operativo suelen requerir bastante espacio libre. Ten un par de Gb libres.

¿Cómo actualizar a IOS 8.1.3?

Descargar e instalar iOS 8.1.3 en tu iPhone o iPad Puedes descargar IOS8.1.3 de dos formas.Directamente desde el iPhone o iPad mediante OTA o por iTunes.

Actualiza de forma fácil siguiendo estos sencillos pasos para disfrutar del nuevo sistema operativo de Apple Vía OTA Directamente desde el iPhone o iPad mediante OTA.

Actualización por OTA:

1. Comprobar compatibilidad. Lo primero que tienes que hacer es comprobar si tu iPhone, iPad o iPod es compatible con la actualización a iOS 8.1.3. Sabemos que iOS 8.1.3 se puede actualizar en iPhone 6 e iPhone 6 Plus. Además la actualización del sistema operativo también está disponible para iPhone 4s, iPhone 5, iPhone 5 S, iPod Touch de quinta generación, iPad 2, iPad con pantalla Retina, iPad Air, iPad mini e iPad mini con pantalla Retina.

2. Guarda imágenes y vídeos en el ordenador conectándolo con el cable y copiando la carpeta DCIM con el explorador.

3. Crea una copia de seguridad en iCloud. Una vez dentro del menú del servicio en la nube de Apple, tienes que seleccionar la opción de almacenamiento y copia, A continuación, simplemente debes pulsar sobre “realizar copia de seguridad ahora” y tendrás los datos de tu terminal a salvo en la nube si tienes espacio

4. Descarga IOS8.1.3. Para ello entra en los ajustes del dispositivo y dentro de la pestaña general selecciona la opción de Actualización de software. Te debe aparecer un mensaje diciendo que una nueva versión está disponible para tu dispositivo. Selecciona la opción “Descargar” Vía iTunes

Descargar e instalar iOS 8.1.3 en tu iPhone o iPad desde iTunes para actualizar el dispositivo:

1. Comprobar compatibilidad. Este paso es el mismo que la actualización vía OTA.

2. Guarda imágenes y vídeos en el ordenador conectándolo con el cable y copiando la carpeta DCIM con el explorador.

3. Crea una copia de seguridad a traves de iTunes “Sincronizar” Acto seguido, debes llevar a cabo la copia de seguridad manual

4. Descarga IOS8.1.3.

Abres iTunes y en la pantalla principal Ahora verás que tienes dos opciones: “Actualizar” o “Restaurar”. Si tu dispositivo iba bien la mejor opción “Actualizar”. Si te iba lento o quieres comenzar de cero como recién sacado de la caja, debes seleccionar la opción de “Restaurar”.

Si quieres revisar por ti mismo las vulnerabilidades que Apple ha reparado solo debes entrar en este enlace. http://support.apple.com/en-us/HT204245

Os dejamos el listado traducido de los arreglos de iOS 8.1.3

AppleFileConduit

Disponible para: iPhone 4s y después, iPod touch (5ª generación) y más tarde, iPad 2 y más tarde

Impacto: un comando afc fines malintencionados puede permitir el acceso a partes protegidas del sistema de archivos

Descripción: existe una vulnerabilidad en el mecanismo de enlace simbólico de la AFC. Esta cuestión fue tratada mediante la adición de controles de ruta adicionales.

CVE-ID

CVE-2014-4480: Taig Jailbreak Equipo

CoreGraphics

Disponible para: iPhone 4s y después, iPod touch (5ª generación) y más tarde, iPad 2 y más tarde

Impacto: la apertura de un archivo PDF creado de manera malintencionada puede provocar la finalización inesperada de la aplicación o la ejecución de código arbitrario

Descripción: existe un desbordamiento de enteros en el manejo de archivos PDF. Este problema se resuelve mejorando la comprobación de límites.

CVE-ID

CVE-2014-4481: Felipe Andrés Manzano del Binamuse VRT, a través del Programa de Partners iSIGHT GVP

dyld

Disponible para: iPhone 4s y después, iPod touch (5ª generación) y más tarde, iPad 2 y más tarde

Impacto: un usuario local puede ser capaz de ejecutar código sin firmar

Descripción: Un problema de la administración del estado existía en el manejo de archivos ejecutables Mach-O con segmentos superpuestos. Este problema se soluciona mejorando la validación de los tamaños de los segmentos.

CVE-ID

CVE-2014-4455: Taig Jailbreak Equipo

FontParser

Disponible para: iPhone 4s y después, iPod touch (5ª generación) y más tarde, iPad 2 y más tarde

Impacto: la apertura de un archivo PDF creado de manera malintencionada puede provocar la finalización inesperada de la aplicación o la ejecución de código arbitrario

Descripción: existe un desbordamiento de búfer en el manejo de los archivos de fuentes. Este problema se resuelve mejorando la comprobación de límites.

CVE-ID

CVE-2014-4483: Apple

FontParser

Disponible para: iPhone 4s y después, iPod touch (5ª generación) y más tarde, iPad 2 y más tarde

Impacto: El procesamiento de un archivo .dfont con fines malintencionados puede provocar la finalización inesperada de la aplicación o la ejecución de código arbitrario

Descripción: un problema de corrupción de memoria existente en el manejo de archivos .dfont. Este problema se resuelve mejorando la comprobación de límites.

CVE-ID

CVE-2014-4484: Gaurav Baruah trabajando con Zero Day Initiative de HP

Fundation

Disponible para: iPhone 4s y después, iPod touch (5ª generación) y más tarde, iPad 2 y más tarde

Impacto: la visualización de un archivo XML con fines malintencionados puede provocar la finalización inesperada de la aplicación o la ejecución de código arbitrario

Descripción: existe un desbordamiento de búfer en el analizador XML. Este problema se resuelve mejorando la comprobación de límites.

CVE-ID

CVE-2014-4485: Apple

IOAcceleratorFamily

Disponible para: iPhone 4s y después, iPod touch (5ª generación) y más tarde, iPad 2 y más tarde

Impacto: Una aplicación maliciosa puede ser capaz de ejecutar código arbitrario con privilegios de sistema

Descripción: Existía una referencia a un puntero nulo en el manejo de IOAcceleratorFamily de listas de recursos. Esta cuestión fue tratada mediante la eliminación de código innecesario.

CVE-ID

CVE-2014-4486: Ian Cerveza de Google Project Zero

IOHIDFamily

Disponible para: iPhone 4s y después, iPod touch (5ª generación) y más tarde, iPad 2 y más tarde

Impacto: Una aplicación maliciosa puede ser capaz de ejecutar código arbitrario con privilegios de sistema

Descripción: existe un desbordamiento de búfer en IOHIDFamily. Este tema fue abordado a través de la validación tamaño mejorado.

CVE-ID

CVE-2014-4487: Taig Jailbreak Equipo

IOHIDFamily

Disponible para: iPhone 4s y después, iPod touch (5ª generación) y más tarde, iPad 2 y más tarde

Impacto: Una aplicación maliciosa puede ser capaz de ejecutar código arbitrario con privilegios de sistema

Descripción: Un problema de validación existía en el manejo de IOHIDFamily de metadatos cola de los recursos. Este problema se soluciona mejorando la validación de los metadatos.

CVE-ID

CVE-2014-4488: Apple

IOHIDFamily

Disponible para: iPhone 4s y después, iPod touch (5ª generación) y más tarde, iPad 2 y más tarde

Impacto: Una aplicación maliciosa puede ser capaz de ejecutar código arbitrario con privilegios de sistema

Descripción: Existía una referencia a un puntero nulo en el manejo de IOHIDFamily de colas de eventos. Este problema se soluciona mejorando la validación.

CVE-ID

CVE-2014-4489: Beiste

iTunes Store

Disponible para: iPhone 4s y después, iPod touch (5ª generación) y más tarde, iPad 2 y más tarde

Impacto: un sitio web puede ser capaz de eludir las restricciones de caja de arena utilizando el iTunes Store

Descripción: un problema existía en el manejo de las redirecciones de Safari a la tienda iTunes Store que podrían permitir a un sitio web malicioso para eludir restricciones de entorno limitado de Safari. El tema fue tratado con un mejor filtrado de URL abiertos por la tienda iTunes Store.

CVE-ID

CVE-2014-8840: lokihardt @ ASRT trabajando con Zero Day Initiative de HP

Núcleo

Disponible para: iPhone 4s y después, iPod touch (5ª generación) y más tarde, iPad 2 y más tarde

Impacto: las aplicaciones de iOS con fines malintencionados o comprometidos pueden ser capaces de determinar las direcciones en el kernel

Descripción: un problema de divulgación de información existente en el manejo de las API relacionadas con el kernel extensiones. Las respuestas contienen una clave OSBundleMachOHeaders pueden haber incluido direcciones del núcleo, que pueden ayudar en pasar por la protección del espacio de direcciones aleatoria del diseño. Esta cuestión fue tratada por unsliding las direcciones antes de devolverlos.

CVE-ID

CVE-2014-4491: PanguTeam, Stefan Esser

Núcleo

Disponible para: iPhone 4s y después, iPod touch (5ª generación) y más tarde, iPad 2 y más tarde

Impacto: Una aplicación maliciosa puede ser capaz de ejecutar código arbitrario con privilegios de sistema

Descripción: un problema existía en el kernel del subsistema de memoria compartida que permite a un atacante escribir en la memoria que estaba destinado a ser de sólo lectura. Esta cuestión fue tratada con la comprobación estricta de los permisos de memoria compartida.

CVE-ID

CVE-2014-4495: Ian Cerveza de Google Project Zero

Núcleo

Disponible para: iPhone 4s y después, iPod touch (5ª generación) y más tarde, iPad 2 y más tarde

Impacto: las aplicaciones de iOS con fines malintencionados o comprometidos pueden ser capaces de determinar las direcciones en el kernel

Descripción: La interfaz del kernel mach_port_kobject filtrados direcciones del kernel y permutación montón de valor, que puede ayudar a pasar por la protección del espacio de direcciones aleatoria del diseño. Esto se abordó mediante la desactivación de la interfaz mach_port_kobject en configuraciones de producción.

CVE-ID

CVE-2014-4496: Taig Jailbreak Equipo

libnetcore

Disponible para: iPhone 4s y después, iPod touch (5ª generación) y más tarde, iPad 2 y más tarde

Impacto: un, app sandboxed malicioso puede comprometer el demonio networkd

Descripción: Múltiples problemas de confusión de tipo existió en el manejo de networkd de comunicación entre procesos. Mediante el envío de un mensaje maliciosamente formato para networkd, pudo haber sido posible ejecutar código arbitrario como el proceso networkd. El problema se resuelve mediante la comprobación de tipos adicional.

CVE-ID

CVE-2014-4492: Ian Cerveza de Google Project Zero

Instalación móvil

Disponible para: iPhone 4s y después, iPod touch (5ª generación) y más tarde, iPad 2 y más tarde

Impacto: una aplicación empresarial firmado maliciosa puede ser capaz de tomar el control del contenedor local para las aplicaciones que ya están en un dispositivo

Descripción: existe una vulnerabilidad en el proceso de instalación de la aplicación. Esto se abordó mediante la prevención de las aplicaciones empresariales reemplacen las aplicaciones existentes en escenarios específicos.

CVE-ID

CVE-2014-4493: Hui Xue y Tao Wei de FireEye, Inc.

Trampolín

Disponible para: iPhone 4s y después, iPod touch (5ª generación) y más tarde, iPad 2 y más tarde

Impacto: las aplicaciones empresariales con firma podrá ponerse en marcha sin pedir confianza

Descripción: un problema existía en determinar cuándo debe solicitarse la confianza al abrir primero una aplicación de empresa firmado. Este problema se soluciona mejorando la validación de la firma de código.

CVE-ID

CVE-2014-4494: Song Jin, Hui Xue, y Tao Wei de FireEye, Inc.

WebKit

Disponible para: iPhone 4s y después, iPod touch (5ª generación) y más tarde, iPad 2 y más tarde

Impacto: la visita un sitio web que enmarca el contenido malicioso puede llevar a la suplantación de la interfaz de usuario

Descripción: Un problema de suplantación de IU existía en el manejo de límites barra de desplazamiento. Este problema se resuelve mejorando la comprobación de límites.

CVE-ID

CVE-2014-4467: Jordan Milne

WebKit

Disponible para: iPhone 4s y después, iPod touch (5ª generación) y más tarde, iPad 2 y más tarde

Impacto: Las hojas de estilo se cargan origen cruzada que puede permitir la exfiltración de datos

Descripción: Un SVG cargado en un elemento img podría cargar un archivo CSS cruzada origen. Esta cuestión fue tratada mediante una mayor bloqueo de referencias CSS externos en IVS.

CVE-ID

CVE-2014-4465: Rennie deGraaf de iSEC Partners

WebKit

Disponible para: iPhone 4s y después, iPod touch (5ª generación) y más tarde, iPad 2 y más tarde

Impacto: la visita un sitio web malicioso puede provocar la finalización inesperada de la aplicación o la ejecución de código arbitrario

Descripción: varios problemas de corrupción de memoria existía en WebKit. Estas cuestiones se abordaron mejorando la gestión de memoria.

CVE-ID

CVE-2014-3192: cloudfuzzer

CVE-2014-4459

CVE-2014-4466: Apple

CVE-2014-4468: Apple

CVE-2014-4469: Apple

CVE-2014-4470: Apple

CVE-2014-4471: Apple

CVE-2014-4472: Apple

CVE-2014-4473: Apple

CVE-2014-4474: Apple

CVE-2014-4475: Apple

CVE-2014-4476: Apple

CVE-2014-4477: lokihardt @ ASRT trabajando con Zero Day Initiative de HP

CVE-2014-4479: Apple

Frikipandi – Web de Tecnología – Lo más Friki de la red. Web de Tecnología con las noticias más frikis de Internet. Noticias de gadgets, Hardware, Software, móviles e Internet. Frikipandi

Frikipandi – Web de Tecnología – Lo más Friki de la red. Web de Tecnología con las noticias más frikis de Internet. Noticias de gadgets, Hardware, Software, móviles e Internet. Frikipandi