El correo electrónico sigue siendo uno de los principales vectores de ataque usados por ciberdelincuentes de todo el mundo, y aunque muchos de los correos maliciosos van dirigidos a usuarios anónimos, también encontramos casos de emails dirigidos a personas específicas o que trabajan en ciertas áreas de una empresa. Según estudios recientes de ESET, este tipo de amenaza vio un incremento interanual en 2022 de cerca del 30%, y viendo cómo de fácil resulta para un modelo de lenguaje basado en inteligencia artificial redactar uno de estos mensajes, hay muchas posibilidades de que este porcentaje aumente aún más.

A continuación, te hacemos llegar el último blogpost de Josep Albors, director de investigación y concienciación de ESET España, sobre los asuntos más comunes en las campañas de phishing por email y SMS, y como protegernos ante estas amenazas. Si necesitas ampliarla o te gustaría hablar con alguno de los expertos de la compañía, no dejes de contestar este correo.

Repasamos los asuntos más comunes en las campañas de phishing por email y SMS

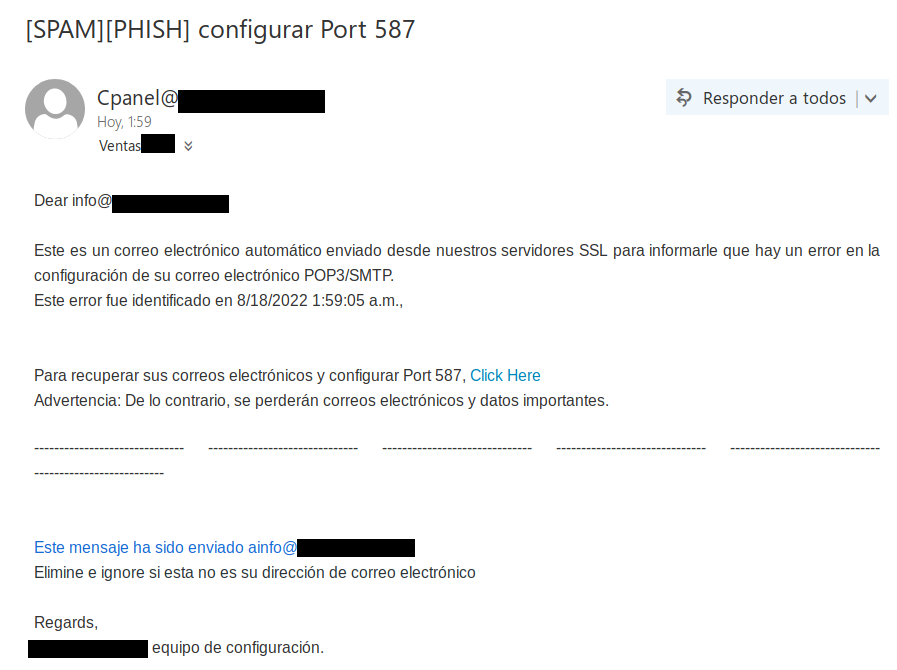

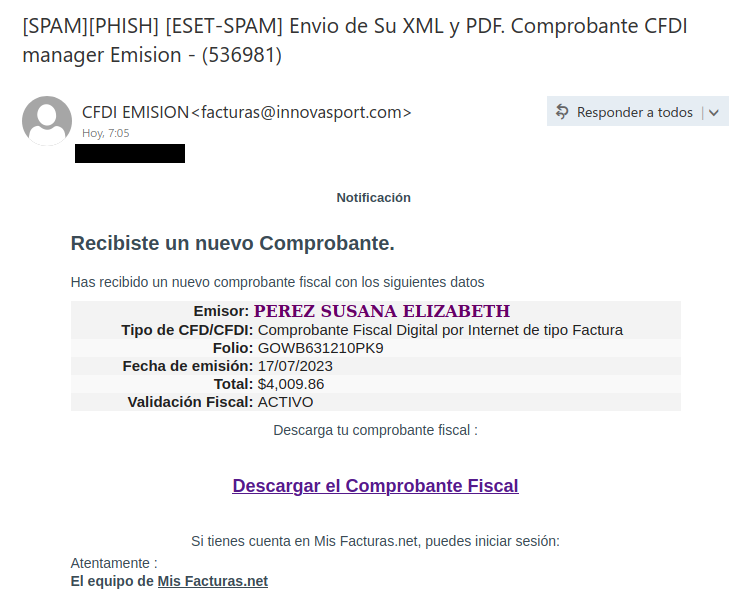

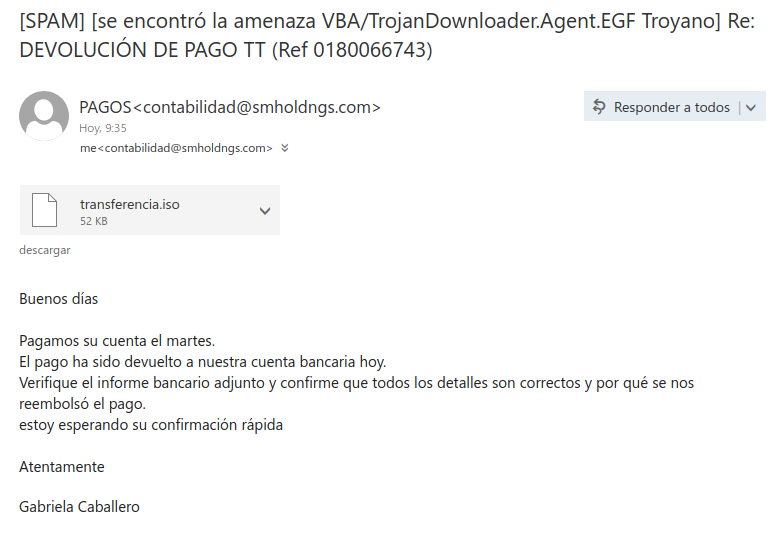

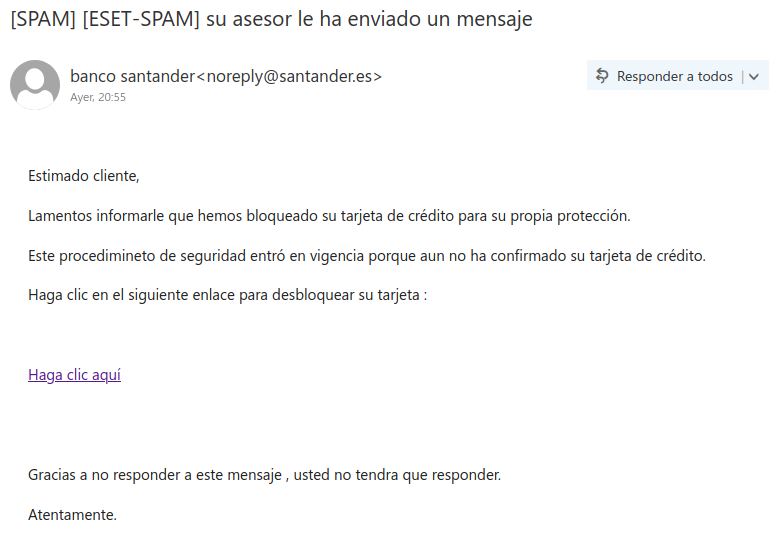

Ejemplos de plantillas usadas en mensajes de phishing

Las amenazas que utilizan el phishing o suplantación de identidad son una forma de ingeniería social que nos hace reaccionar con un sentimiento de urgencia y curiosidad. A pesar de que todos podemos ser objetivos de este tipo de ataque, también podemos aprender a protegernos de él. Veamos a continuación algunos ejemplos reales de las plantillas más comunes usadas en este tipo de mensajes, dirigidos tanto a usuarios domésticos como trabajadores de empresas de todos los tamaños:

1.- Mensajes pendientes de leer, sesiones expiradas y configuración de la cuenta

Algunas de las tácticas más antiguas, a la par que efectivas, consisten en informar al usuario de que su sesión en algún servicio online ha expirado o que tiene pendiente de leer cierto número de correos electrónicos. La finalidad es conseguir que la víctima pulse sobre un enlace proporcionado en ese email malicioso, enlace que le redirigirá a una web similar al servicio que se está suplantando o a una plataforma de acceso genérica para un servicio de correo online.

El peligro reside en que cualquier credencial que se introduzca será enviada a los atacantes, quienes podrán recopilarlas y venderlas al mejor postor en la dark web o usarlas para futuros ataques a otros usuarios de la empresa, sus clientes o proveedores.

Esta técnica confía en el hábito de los usuarios de proceder tal y como se indica en el correo, sin confirmar siquiera si se trata de un email legítimo. Una manera clásica de comprobar si el mensaje es legítimo consiste en revisar el campo del remitente y comprobar si coincide con la empresa o servicio online que, supuestamente, está contactando con nosotros.

Sin embargo, este método de revisión es cada vez más impreciso, puesto que los delincuentes hace tiempo que utilizan cabeceras modificadas en estos correos para hacer creer que el remitente es legítimo, y son muy pocos los usuarios que se dedican a revisar las cabeceras de los mensajes. Además, los delincuentes también usan cuentas de correo y webs previamente comprometidas para conseguir ser más creíbles, por lo que es necesario protegerse de otras formas.

Por estos motivos, antes de pulsar en un enlace o abrir ficheros adjuntos de un mensaje que no hemos solicitado, aunque parezca venir de un remitente legítimo, es preferible acudir a la web oficial de ese servicio o preguntar al remitente (preferiblemente usando otro canal de comunicación) si realmente ha enviado ese correo.

2.- Pagos, transferencias, facturas y presupuestos pendientes

A nadie le gusta que le toquen su dinero sin su permiso. Por ese motivo, los correos que mencionan cualquier tipo de pago, factura, transferencia o temas similares suelen ser de los más utilizados por los delincuentes. Buena prueba de ello lo tenemos en los muchos mensajes que analizamos a diario en nuestro laboratorio, donde es extraño que no haya una muestra al menos en un día laborable.

Cuando analizamos estos casos encontramos dos tendencias principales, siendo la primera de ellas la que incluye enlaces dentro del correo electrónico. Este enlace se encarga de descargar un fichero desde una ubicación controlada por los atacantes o usando un servicio de almacenamiento en la nube. Los delincuentes confían en que, una vez descargado, los usuarios más curiosos abran el fichero, con lo que se iniciará la cadena de infección.

La otra tendencia consiste en adjuntar un archivo al correo, archivo que puede ir en varios formatos para tratar de pasar desapercibido por las soluciones de seguridad. Podemos encontrarnos desde ficheros comprimidos en varios formatos (ZIP, RAR, ARJ, 7Z, etc.) hasta todo tipo de ficheros que pueden ser ejecutados por sistemas Windows con solo hacer doble clic sobre ellos (ISO, MSI, VBS, etc.). A pesar de que resulta más fácil detectar estos mensajes, los delincuentes suelen lanzar campañas masivas periódicamente confiando en que alguno de los usuarios que lo reciba conseguirá descargar y ejecutar el fichero malicioso.

Esta técnica es usada por varias familias de malware para propagarse, aunque en España destacan las campañas protagonizadas por los infostealers o ladrones de información Agent Tesla y Formbook.

3.- Bancos, Agencia Tributaria y criptomonedas

Entre los casos de phishing más clásicos no podían faltar los de aquellos correos que se hacen pasar por nuestra entidad bancaria para tratar de robarnos las claves de acceso a la banca online. Si bien en los últimos años este tipo de phishing bancario ha perdido importancia con respecto a otras amenazas como los troyanos bancarios, los correos suplantando a varias entidades bancarias, grandes y pequeñas, siguen enviándose a los usuarios de nuestro país.

Un punto importante es que los bancos han ido añadiendo medidas de seguridad para tratar de dificultar que los delincuentes puedan robar el dinero de nuestra cuenta con tan solo nuestra contraseña. Así pues, en los últimos años hemos visto que se han implementado soluciones como los mensajes o aplicación con códigos de confirmación, haciendo que los delincuentes también hayan tenido que adaptarse.

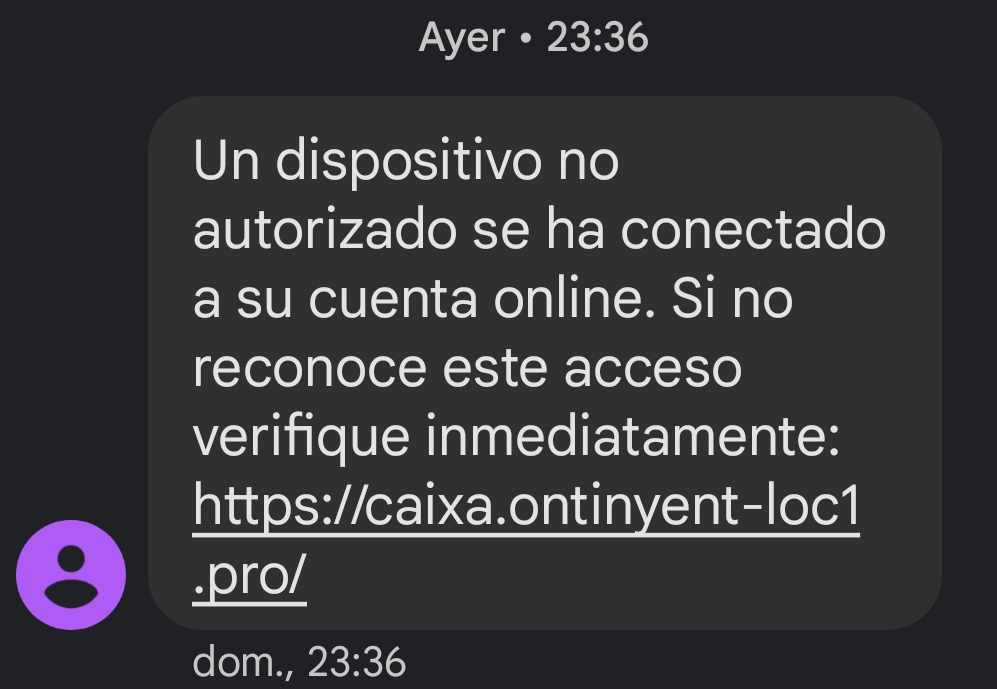

Si algo han aprovechado los delincuentes es la proliferación de aplicaciones de banca online en los últimos años, y el uso de mensajes SMS con enlaces fraudulentos que redirigen a webs que simulan ser la de una entidad oficial.

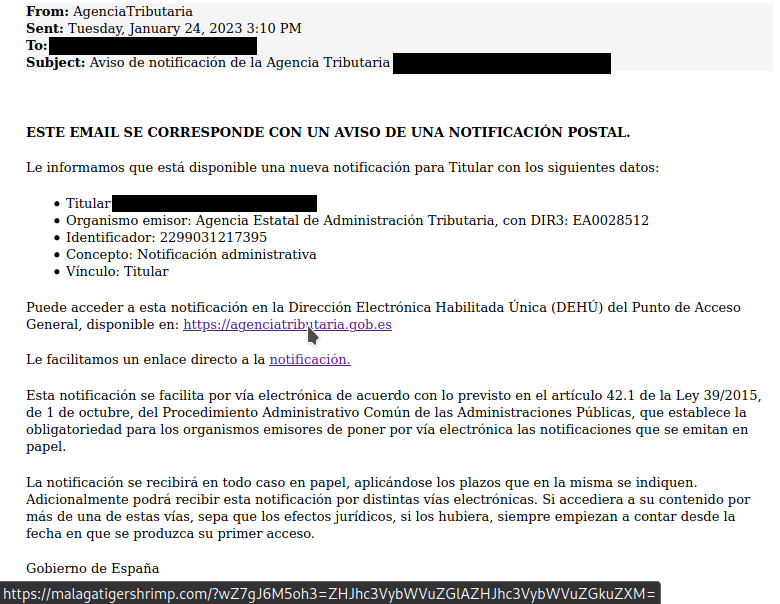

Otras de las campañas de suplantación recurrentes, especialmente durante los meses que dura la declaración de la renta, son aquellas que se hacen pasar por la Agencia Tributaria. Emails y SMS son usados de forma indiscriminada por los delincuentes para conseguir su objetivo, que normalmente pasa por conseguir información relacionada con tarjetas de crédito de los usuarios. Tarjetas que luego son clonadas y puestas a la venta, usadas para realizar pagos por internet o retirar efectivo de cajeros automáticos.

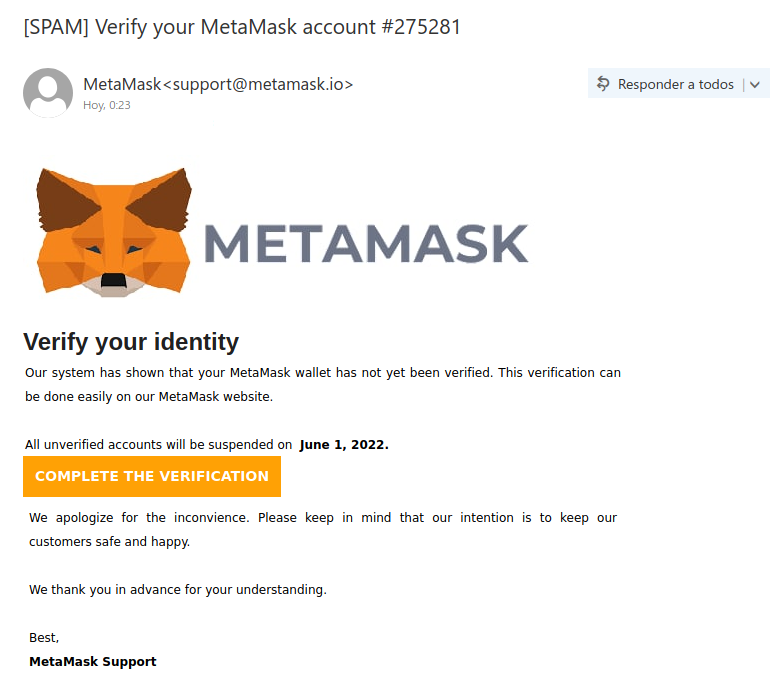

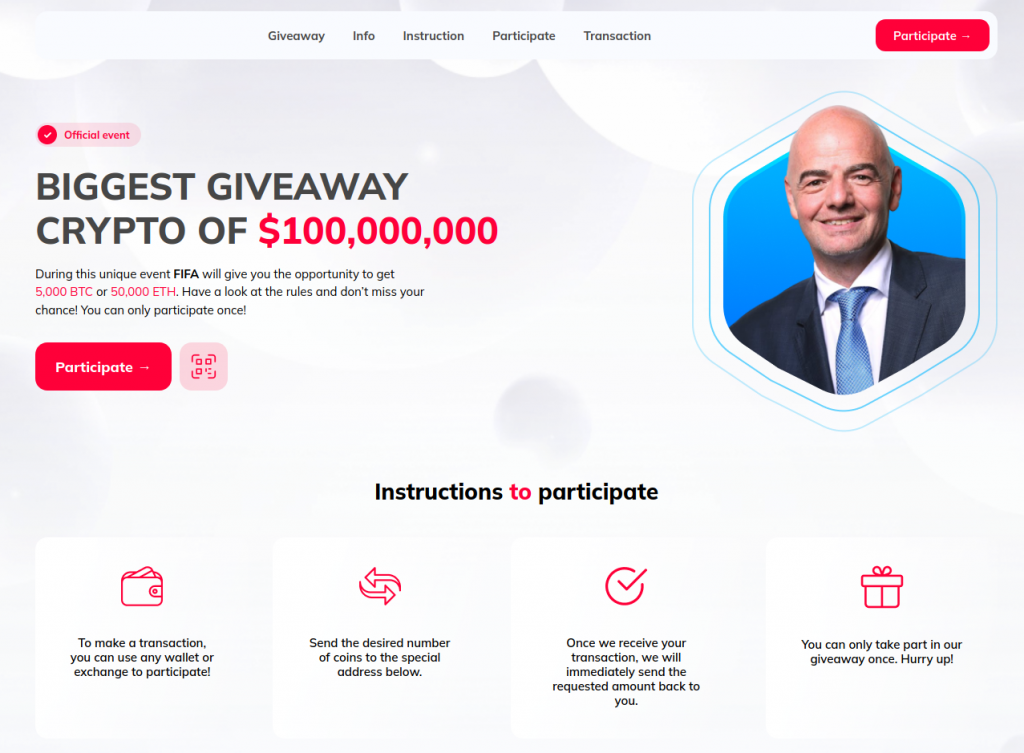

Por último, viendo cómo aumentaba el uso, interés y valor de las criptomonedas en los últimos años, los delincuentes no han dudado en preparar campañas específicas dirigidas a aquellos usuarios que dispongan de carteras de criptodivisas. En estos casos, los atacantes se hacen pasar por algún tipo de empresa relacionada con las criptomonedas y engañan a sus víctimas para que les proporcionen, por ejemplo, las frases de recuperación que les permite tomar el control de las carteras de criptodivisas.

A pesar de no ser casos especialmente sofisticados, todos y cada uno de los ejemplos mostrados en este apartado siguen funcionando razonablemente bien hoy en día, lo que demuestra que queda trabajo por hacer a la hora de implementar soluciones de verificación más efectivas y que sean más difíciles de sortear.

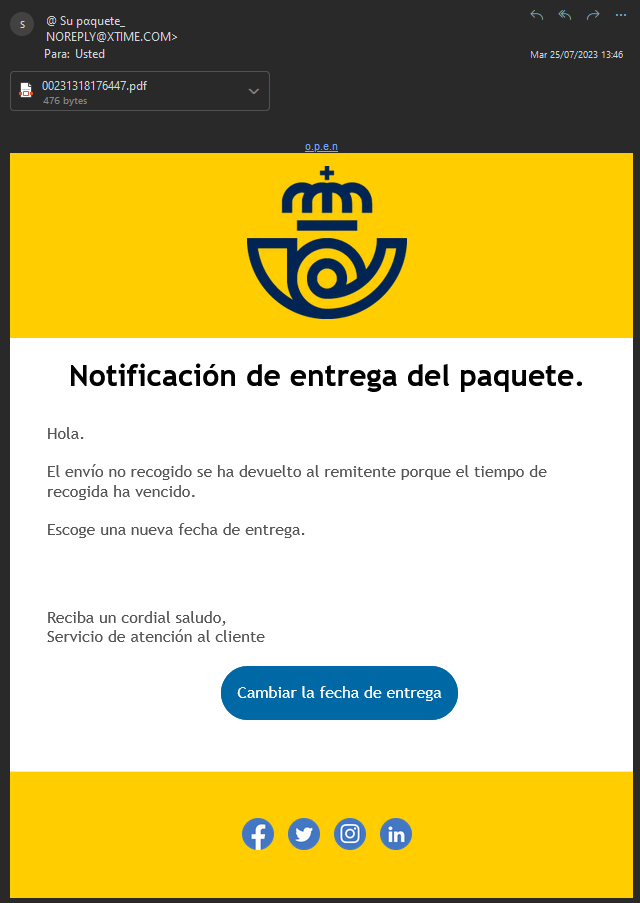

4.- Paquetes, aduanas y todo lo relacionado con empresas de mensajería

Si hay una plantilla en mensajes de phishing que ha sido usada hasta la saciedad desde hace unos años, esta es, sin duda alguna, la relacionada con los servicios de envíos de paquetes y empresas de mensajería. Con el auge del comercio electrónico y su uso masivo durante la época más dura de la pandemia, los delincuentes vieron la oportunidad de conseguir muchas víctimas nuevas usando el nombre de las empresas de envíos de paquetes postales.

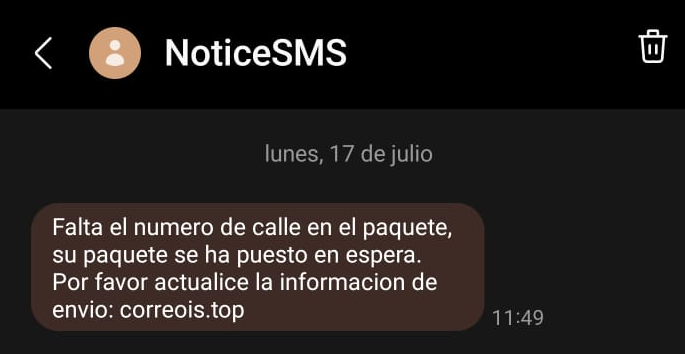

Así pues, desde entonces hemos visto numerosas campañas suplantando la identidad de estas empresas, además con la particularidad de que no solo se hacían pasar por empresas internacionales como Fedex, UPS o DHL, sino también por empresas propias de cada país, como es el caso de Correos, Seur o MRW en España.

Algo destacable en estas campañas es que los delincuentes suelen usar mensajes SMS en lugar de correos electrónicos, conocedores de que la mayoría de las empresas de mensajería usan este medio de comunicación con sus clientes para informarles acerca de los envíos. Esto ha hecho que el número de víctimas fuera considerable, especialmente en aquellos periodos en los que los envíos de paquetes provenientes del comercio online se incrementan, como Navidades, rebajas o Black Friday.

Con la excusa de que faltan datos, no se ha podido entregar un paquete en un primer intento o falta abonar una pequeña cantidad de dinero en concepto de aduanas, los delincuentes tratan de persuadir a sus víctimas para que accedan a un enlace y, dependiendo de la campaña, se descargue algún código malicioso, aplicación móvil o se redirija a una web donde se soliciten los datos de la tarjeta de crédito.

A pesar de la prevalencia de los mensajes SMS en este tipo de campañas de phishing, los emails también siguen usándose y no es raro encontrarnos con ejemplos donde se nos vuelve a indicar algún problema con nuestro envío y se nos facilita un enlace, se adjunta un archivo o ambas cosas a la vez.

Independientemente de si recibimos estas comunicaciones por correo o SMS, siempre debemos revisarlas bien y fijarnos en los enlaces proporcionados para detectar si estamos ante un posible caso de suplantación de identidad. Como en otros casos similares, es preferible acudir directamente a la web oficial de la empresa de mensajería, evitando pulsar sobre cualquier enlace o abrir cualquier fichero proporcionado.

5.- Vacaciones y eventos especiales

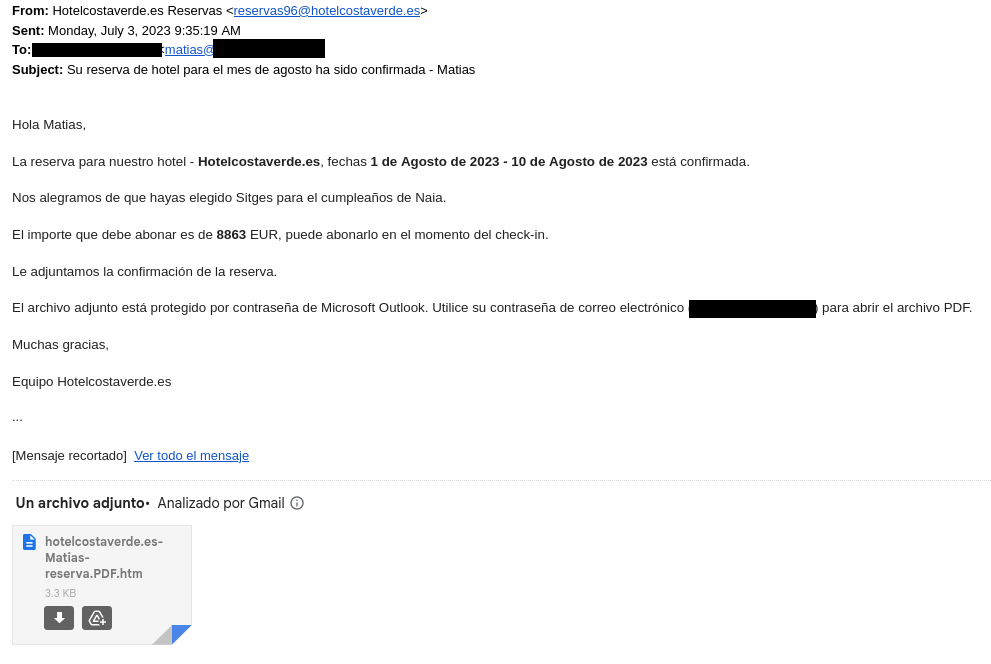

Los periodos vacacionales y las fechas señaladas donde se celebran eventos especiales son otro clásico dentro del mundo del phishing. En los últimos años hemos visto como han aumentado, por ejemplo, los correos que se hacen pasar por empresas relacionadas con las reservas de hoteles y vuelos, con Booking siendo una de las empresas favoritas de los delincuentes para suplantar su identidad.

Algo parecido sucede, aunque en menor escala, con otras de las protagonistas en los periodos vacacionales como son las aerolíneas. Los delincuentes se aprovechan de que los viajeros van a estar pendientes de cualquier posible cancelación o retraso de su vuelo y suelen bajar la guardia cuando reciben un correo que se hace pasar por la aerolínea que han contratado para que les lleve a su destino.

Además, es posible que no pocos usuarios aprovechen sus vacaciones para acudir a algún evento importante, como lo fue el Mundial de fútbol de Qatar el año pasado. Este acontecimiento deportivo fue aprovechado por los delincuentes para, entre otras cosas, promocionar estafas de criptomonedas usando la imagen del presidente de la FIFA, vender entradas falsas o participar en una supuesta lotería.

En cualquier caso, vemos que todos estos correos siguen las pautas señaladas en los puntos anteriores, por lo que es importante estar atentos y sospechar de todo correo, mensaje o web, por muy legítimo que parezca, especialmente si nosotros no hemos solicitado recibir esa comunicación.

Consejos para protegernos de los mensajes de phishing

Una vez hemos repasado algunas de las técnicas usadas por los delincuentes para tratar de engañarnos, es hora de aprender a protegernos aplicando los siguientes consejos:

- Lee todos los mensajes que recibas con atención. No corras a pulsar sobre el primer enlace que veas ni descargues ningún fichero adjunto.

- Revisa que la dirección del remitente coincida con la empresa o servicio que te envía el mensaje. Aunque coincida, accede a la web de esa empresa o servicio a través de su web oficial tecleando manualmente su dirección en el navegador y no pulses sobre ningún enlace que se incluya en el mensaje.

- Desconfía de aquellos mensajes no solicitados que vengan de tu banco, empresa de mensajería y cualquier otra empresa u organización.

- Sospecha de todos aquellos mensajes que te pidan rapidez para solucionar una incidencia o que incluso lleguen a amenazarte si no sigues sus indicaciones. Los errores gramaticales pueden ser un indicio de que nos encontremos ante un mensaje fraudulento, aunque cada vez están mejor redactados y, muchas veces, ya cuesta distinguirlos de los mensajes legítimos.

- No te fíes de aquellas ofertas que son demasiado buenas para ser verdad o de mensajes con regalos inesperados.

- Si algún compañero de trabajo, responsable de departamento o directivo te pide por correo o mensaje que realices urgentemente una transferencia de dinero, asegúrate de contactar antes con esa persona por otro canal para comprobar que esa petición es legítima.

- Utiliza una solución de seguridad con módulo antiphishing incorporado.

Los mensajes de phishing son una amenaza muy presente en la actualidad, e incluso el profesional más preparado puede caer en esta trampa. Sin embargo, la mayoría de estos mensajes son fáciles de detectar si les prestamos la debida atención y evitamos caer en las trampas que nos preparan los delincuentes.

. Leer artículo completo en Frikipandi Repasamos los asuntos más comunes en las campañas de phishing por email y SMS. Frikipandi – Web de Tecnología – Lo más Friki de la red. Web de Tecnología con las noticias más frikis de Internet. Noticias de gadgets, Hardware, Software, móviles e Internet. Frikipandi

Frikipandi – Web de Tecnología – Lo más Friki de la red. Web de Tecnología con las noticias más frikis de Internet. Noticias de gadgets, Hardware, Software, móviles e Internet. Frikipandi